【資安日報】5月11日,資安業者Dragos遭到網路攻擊,駭客企圖假冒即將就職的員工入侵[轉載自IThome]

文/周峻佑 | 2023-05-11發表員工就職的流程竟成為駭客意圖入侵資安業者的管道!資安業者Dragos證實近日遭到使用勒索軟體的駭客組織攻擊,駭客假冒尚未就職的員工,通過相關流程並取得部分存取權限,所幸該公司察覺異狀採取行動而沒有成功。但離譜的是,駭客事後竟向其高階主管開口索討贖金,揚言不付錢就會對其家人不利。

WordPress網站的外掛程式漏洞也相當值得留意,有資安業者揭露外掛程式Advanced Custom Fields的漏洞CVE-2023-30777,並指出至少7成網站曝險,呼籲網站管理者要儘速處理。

【攻擊與威脅】

資安業者Dragos證實遭遇資安事故,駭客企圖入侵其網路環境並進行勒索

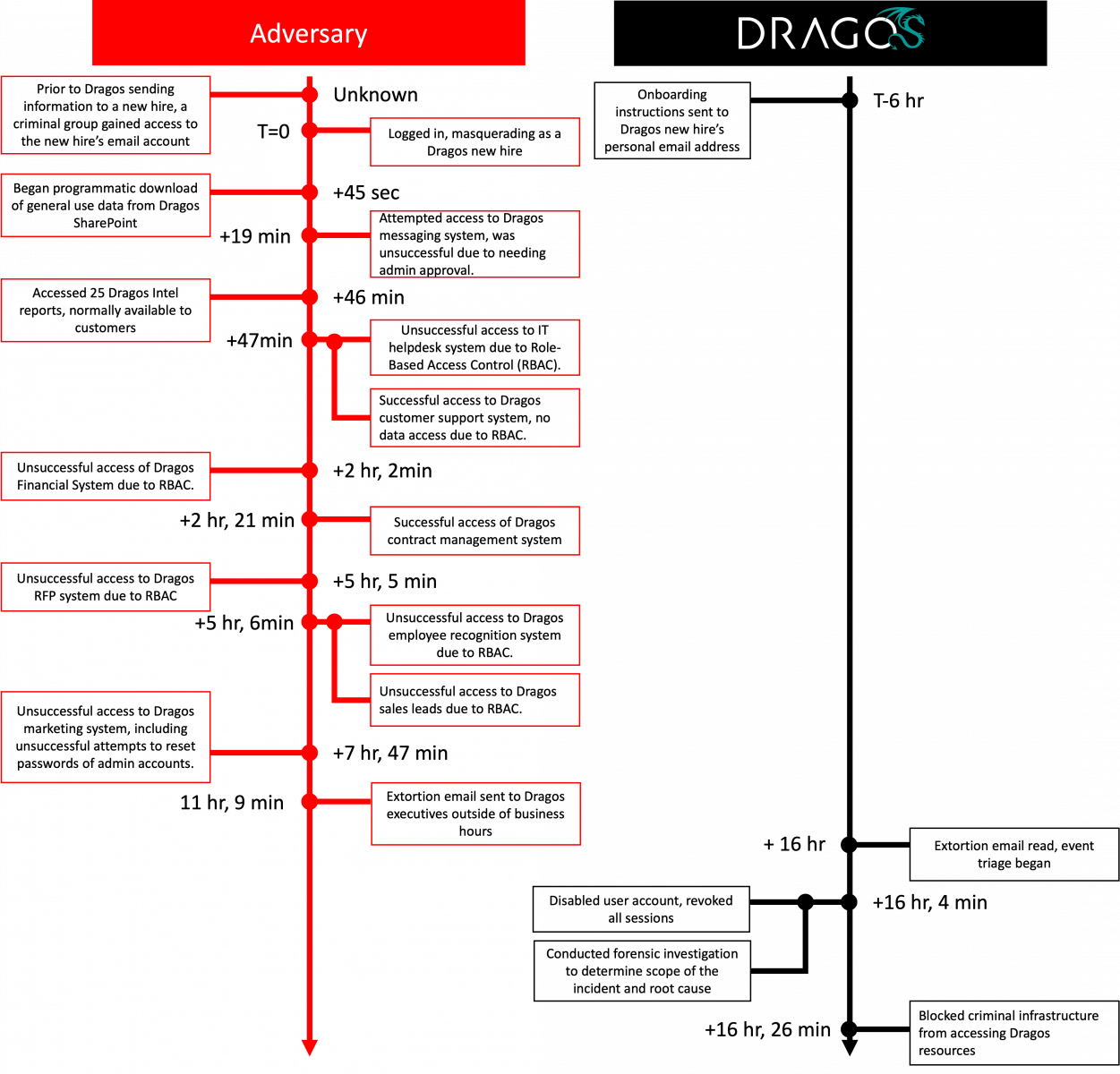

專精工控領域的資安業者Dragos證實,5月8日有已知的網路犯罪組織企圖對他們發動攻擊及勒索,所幸駭客沒有成功,該公司亦表示旗下系統皆未遭到入侵。

專精工控領域的資安業者Dragos證實,5月8日有已知的網路犯罪組織企圖對他們發動攻擊及勒索,所幸駭客沒有成功,該公司亦表示旗下系統皆未遭到入侵。該公司指出,駭客針對即將任職的業務人員下手,在該名員工尚未到職之前藉由其電子郵件信箱取得存取權限,並完成入職流程,然後存取新進業務人員的SharePoint系統、合約管理系統,駭客讀取其中1份含有客戶IP位址的調查報告,該公司已對此客戶進行通報。

而對於攻擊者的身分,Dragos透露該組織會使用勒索軟體加密檔案,但這些駭客在尚未得手的情況下,竟向Dragos高階主管進行勒索,並聲稱要對他們的家人不利。對此,Dragos對於就職員工的流程加入額外的驗證程序,以防類似的攻擊事件再度發生。

WordPress外掛程式Advanced Custom Fields出現漏洞,百萬網站曝險

資安業者Patchstack揭露WordPress外掛程式Advanced Custom Fields的漏洞CVE-2023-30777(未提供CVSS風險評分),此為跨網站指令碼(XSS)漏洞,影響免費版與付費版用戶,攻擊者若是具備存取此外掛程式的權限,就有可能在採用預設配置部署的網站上觸發漏洞,且無需通過額外的身分驗證,開發者獲報後發布6.1.6版予以修補。

由於有超過2百萬個網站安裝了此外掛程式,但截至5月11日仍有逾7成使用6.0以下的版本,使得研究人員呼籲網站管理者應儘速升級。

北韓駭客Kimsuky利用惡意軟體ReconShark跟蹤使用者

資安業者SentinelOne揭露北韓駭客組織Kimsuky的攻擊行動,駭客透過特製的網路釣魚郵件,假借政治議題來引誘收信人上當──例如,中國與北韓之間的核武協商,或是俄羅斯與烏克蘭之間仍在進行的戰爭等,意圖散布惡意軟體ReconShark。

在其中一起事故裡,駭客針對名為Korea Risk Group組織的員工而來,假冒與信件內容有關的人士(如科學家、政治家)寄送釣魚郵件,然後引誘收件人從雲端檔案共享系統OneDrive下載受到密碼保護的Word檔案,其中含有惡意巨集,一旦收信人啟動巨集,攻擊者就有可能在目標電腦部署ReconShark,進而收集受害電腦的系統資訊,或是下載其他作案工具。

規避防毒軟體出現新招式!勒索軟體Cactus將自己也「加密」

資安業者Kroll揭露自今年3月開始頻繁出現活動的勒索軟體Cactus,駭客主要針對大型企業下手,先是利用Fortinet SSL VPN設備的已知漏洞入侵目標組織的網路環境,隨後利用網路掃描工具netscan進行初步偵察,並執行PowerShell命令枚舉端點設備,窺視特定的Windows安全事件記錄來找出使用者帳號。

為了能夠順利執行勒索軟體與進行橫向移動,駭客往往會試圖從網頁瀏覽器轉存帳密資料,或是從硬碟找出儲存密碼的檔案。最終駭客透過Rclone洩露竊得的資料,並執行勒索軟體來加密檔案。

值得留意的是,駭客為了繞過防毒軟體的偵測,他們透過含有密碼的ZIP檔案打包勒索軟體的可執行檔,然後在執行之前才透過PowerShell指令碼解壓縮,並藉由指定參數啟動勒索軟體。

俄羅斯駭客Sandworm利用WinRAR解壓縮軟體、dd應用程式,對Windows及Linux電腦進行資料破壞攻擊

烏克蘭電腦緊急應變小組(CERT-UA)針對俄羅斯駭客Sandworm的攻擊行動提出警告,這些駭客透過已外洩的VPN帳號,針對沒有採取雙因素驗證措施的烏克蘭國家網路重要系統下手。

一旦成功滲透這些重要系統的內部網路環境,駭客就會攻擊網路裡的Windows電腦,濫用WinRAR解壓縮軟體及指令碼來執行資料破壞攻擊。值得留意的是,Linux主機也是駭客的目標,他們透過dd應用程式來覆寫受害電腦的檔案,並以Bash指令碼來進行破壞。

【漏洞與修補】

Intel、AMD發布例行更新,公告超過100個漏洞的緩解措施

處理器製造商Intel、AMD於5月9日,針對旗下產品的漏洞發布資安通告。

其中,Intel總共發出了38則資安通告,提及超過80個漏洞,其中有約20個為高風險層級,而有可能被攻擊者用於提升權限,這些漏洞存在於QuickAssist Technology、iOS版Retail Edge應用程式、基版管理控制器(BMC)韌體、WULT軟體、資料中心管理系統(DCM)等。

AMD則是針對用戶端電腦19個漏洞、伺服器14個漏洞發出資安公告,但特別的是,這次大部分的漏洞都是已在2021年列管,僅有2個伺服器的漏洞是在2023年發現。

【資安產業動態】

防範密碼與API金鑰洩漏,GitHub將推送保護功能免費提供給公開儲存庫

5月9日GitHub宣布,原本提供給Advanced Security用戶的推送保護(Push Protection)功能,他們將對所有公開的儲存庫免費提供。

此功能主要是避免開發人員在程式碼中,意外洩漏密碼或是API金鑰等敏感資訊,一旦偵測到程式碼裡出現可被識別的機密資訊,推送保護的機制就會藉由IDE或是命令列工具提醒開發人員,並提供修改建議。